fortigate execute ping-options source 사용법

fortigate에서 source를 지정하여 ping 시도 여러 가지 활용 방법이 있겠지만 일반적으로 ipsec-vpn에서 client가 없을 시 local interface IP로 상대방과 통신 체크를 합니다.

설정방법

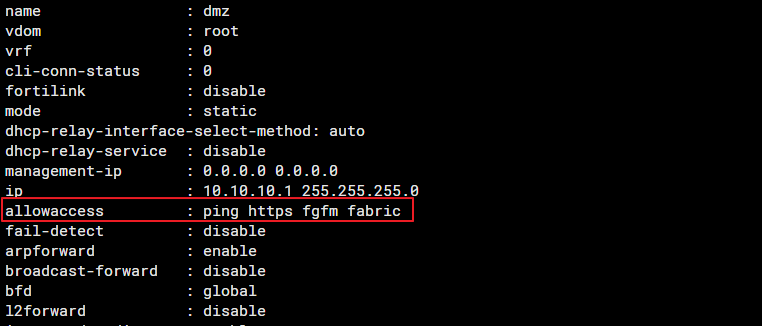

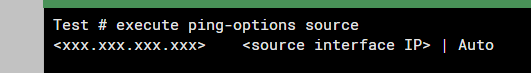

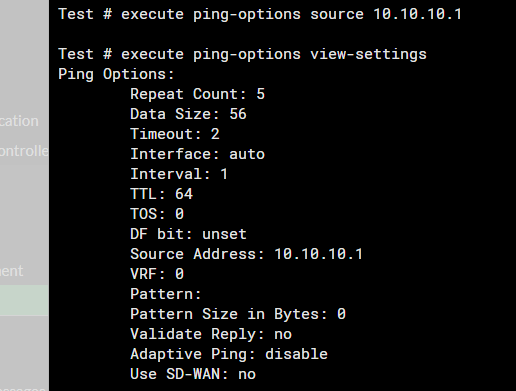

fortigate CLI > execute ping-options source <IP 입력>

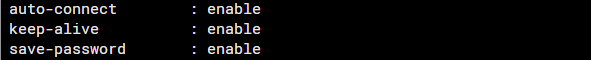

source IP를 지정하고 설정이 잘 되었는지는 execute ping-options view-settings 명령어 입력

source IP만 10.10.10.1 지정해놓은 상태에서 ping 시도를 할 경우 fortigate는 10.10.10.1로 목적지 IP와 통신 시도를 합니다.

주의하셔야 할점은 source ping의 경우 nat가 적용되지 않아 외부(인터넷구간) 등에는 사용이 어렵습니다.

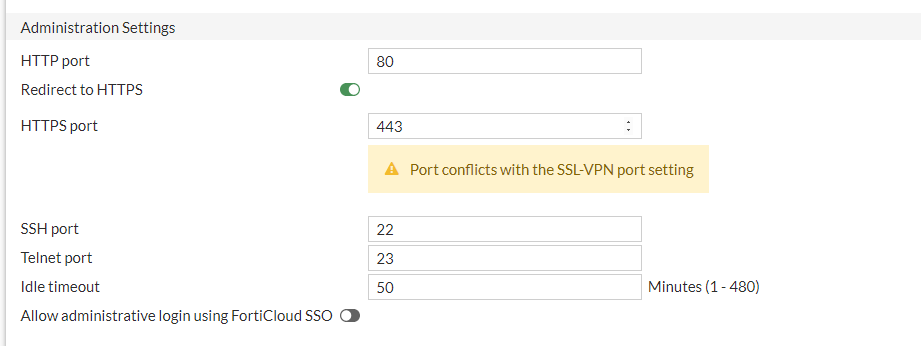

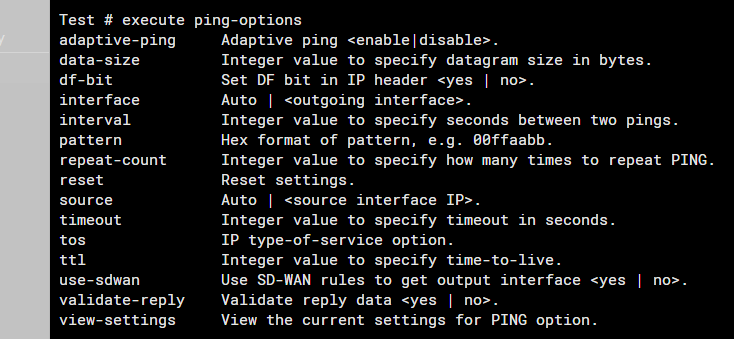

source IP 외 상세 설정도 변경이 가능합니다. execute ping-option ? 하면 아래 이미지에 있는 옵션값들의 설정 변경이 가능합니다.

fortigate execute ping-options source 사용법 끝

'IT > Fortinet' 카테고리의 다른 글

| fortigate debug 시 addr filter에 and, or, not 연산자 사용 방법 (0) | 2023.03.09 |

|---|---|

| windows11에서 forticlient 설치 (0) | 2023.02.22 |

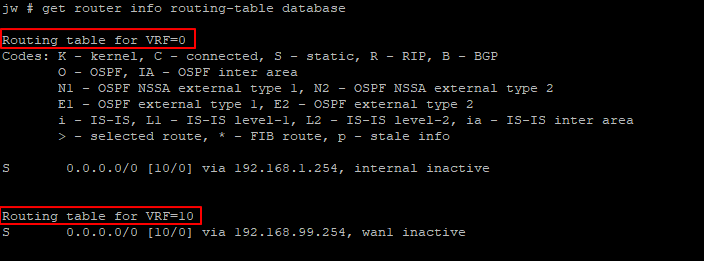

| fortigate VRF(Virtual Routing and Forwarding) 설정 (0) | 2023.02.17 |

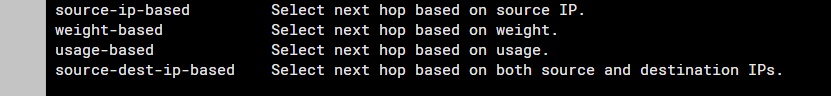

| fortigate ECMP(Equal Cost Multi-Path) 동작 (0) | 2023.02.16 |

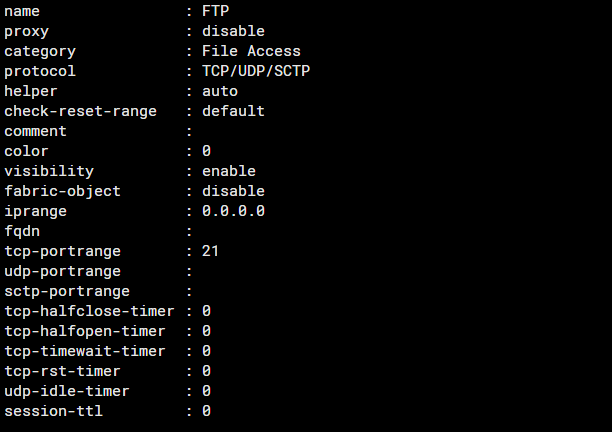

| Fortigate session ttl 설정 방법 (0) | 2023.02.02 |