fortigate ssl vpn mac address check

ssl vpn 접속 시 host의 mac을 check하여 vpn 접속 제어

forticlient VPN Only version 6.2~7.0.2 사이에서는 mac address check기능 지원이 안됨

forticlient VPN Only version 7.0.3 이상으로 설치 또는 유료버전 사용하여야 지원

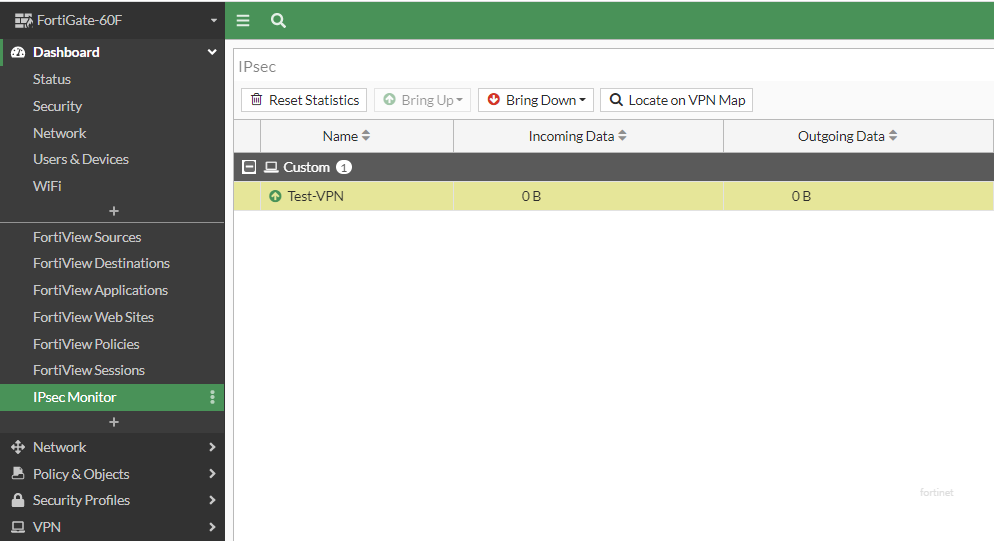

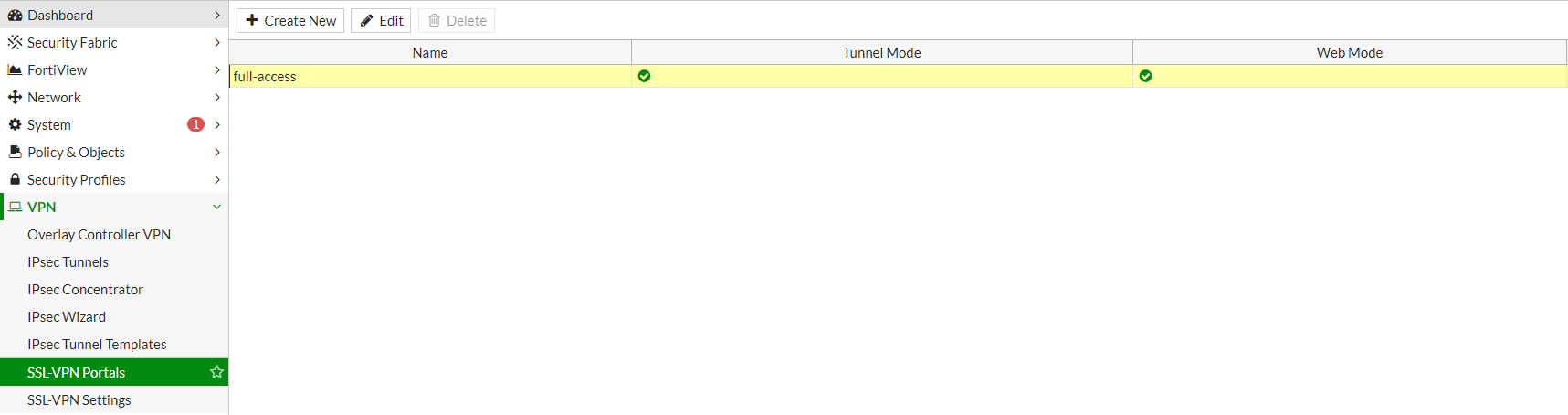

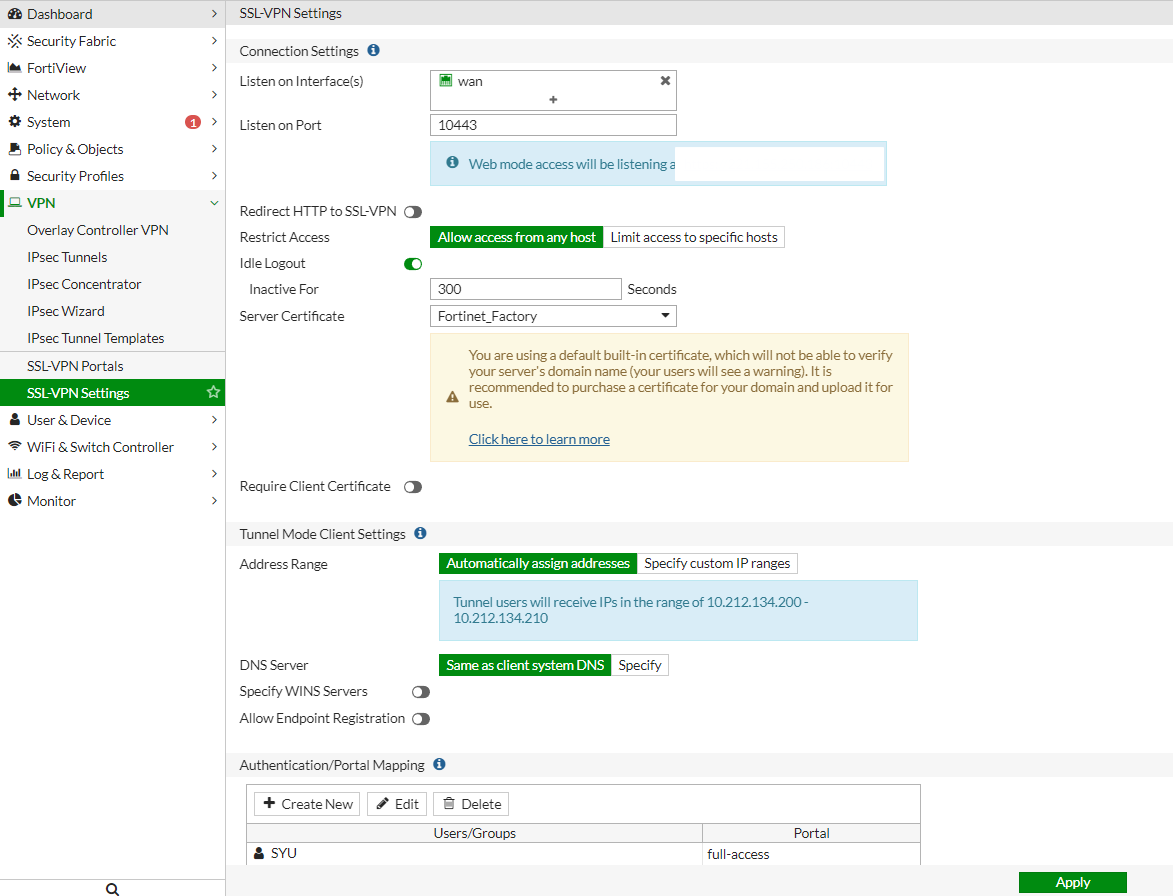

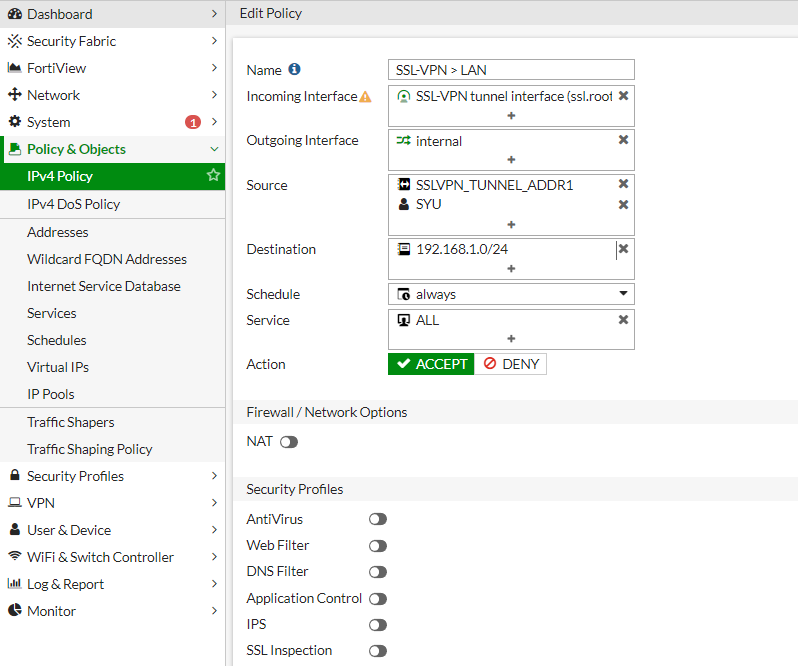

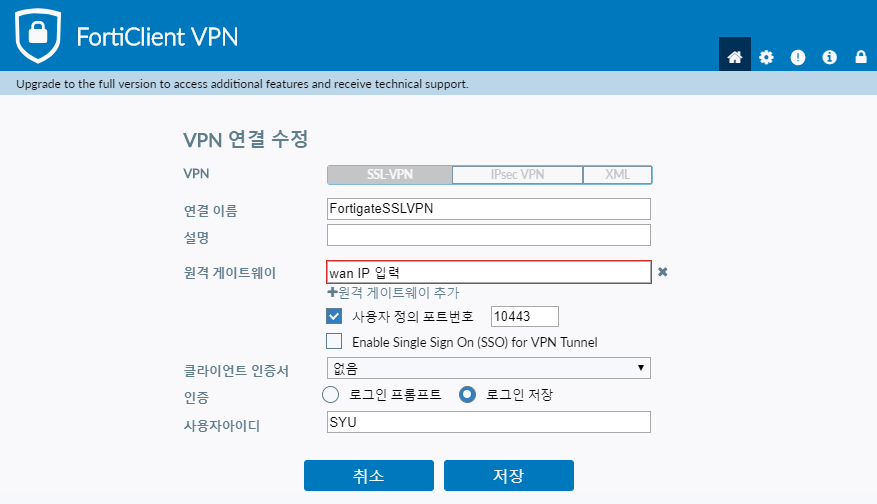

현재 기본적인 ssl vpn 설정은 되어 있는 상태

fortigate ssl vpn mac address check 설정 방법

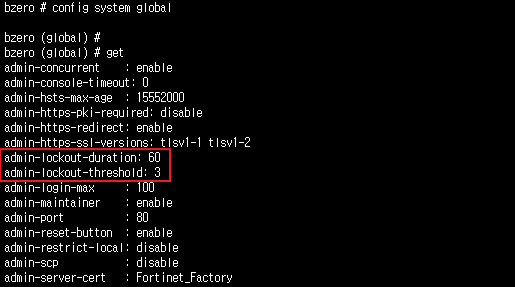

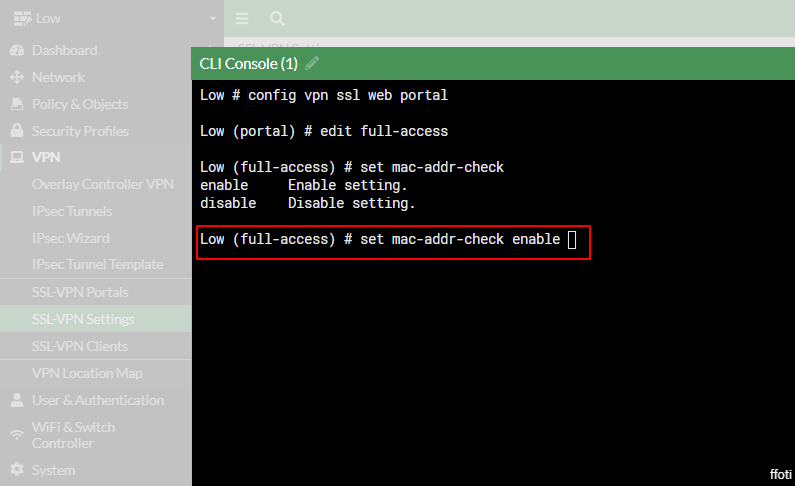

1. fortigate GUI에서 CLI Console로 접속 (해당 설정은 CLI에서만 가능)

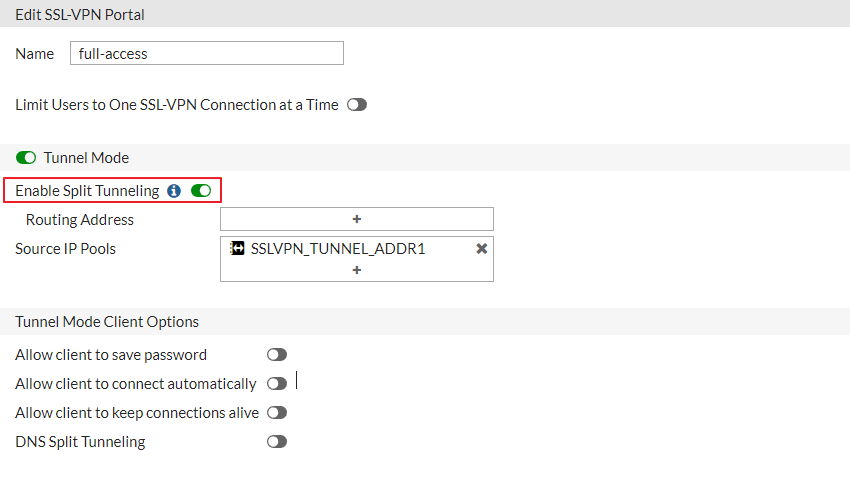

SSL-VPN Portals > 설정되어 있는 full-access에 mac-addr-check를 활성화 ( default 비활성화 )

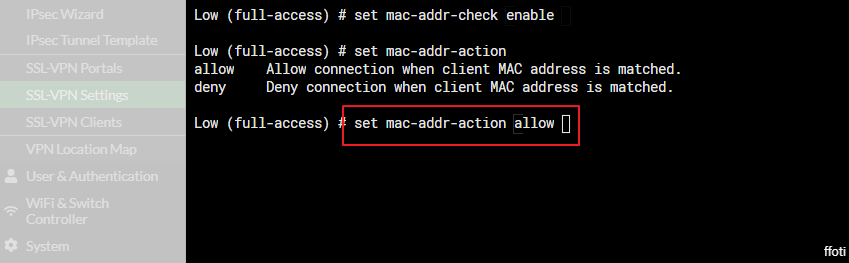

활성화를 하고 나면 action을 설정해야 합니다.

allow는 설정해놓은 mac-list와 일치하면 vpn 연결 허용

deny는 mac-list와 일치하면 vpn 연결 차단

저는 allow로 설정 후 Test PC에 mac address를 틀리게 입력하여 진행하였습니다.

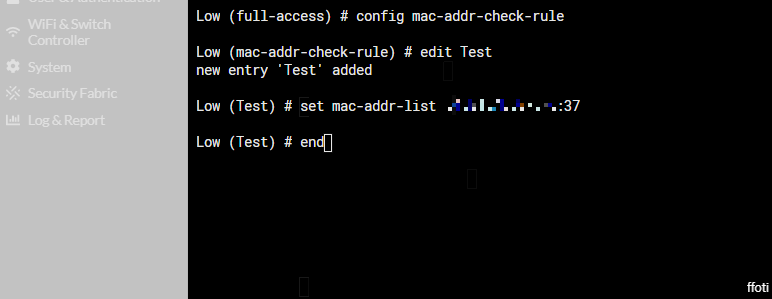

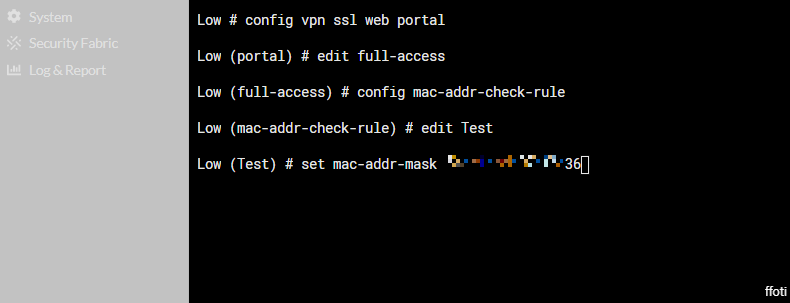

2. mac-list 설정

config mac-addr-check-rule 명령어 진입 후 mac-check rule 생성

저는 Test라는 이름의 rule을 생성해주고

Test PC의 틀린 mac address 입력

그리고 mac address 입력의 경우 1개의 mac address입력만 되는 게 아니라 한 칸 띄어 쓰고 다음 mac address입력하고 여러 개의 mac address를 등록할 수 있습니다.

여기까지가 설정의 끝입니다. end를하여 저장하고 나와줍니다.

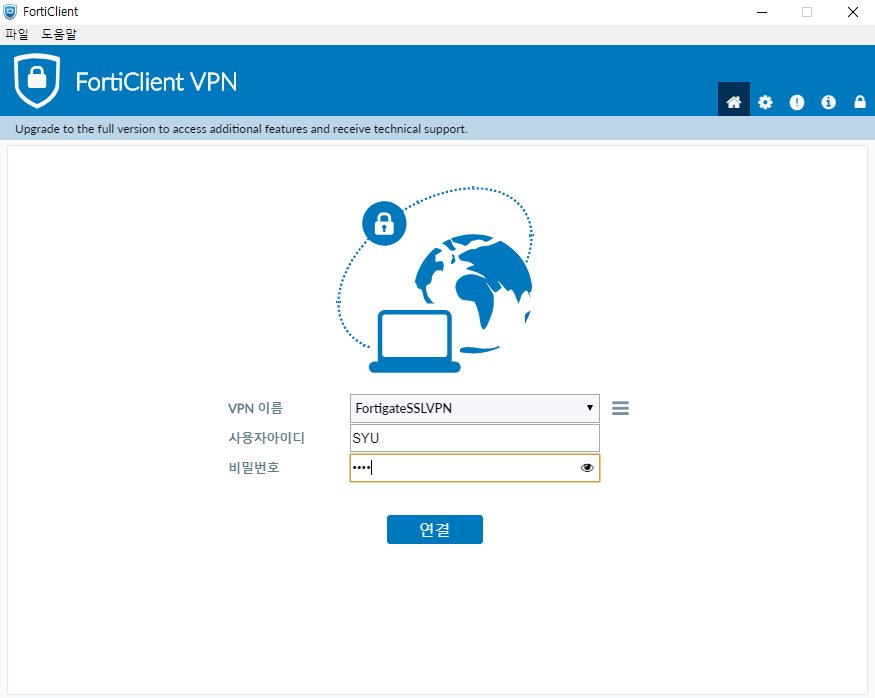

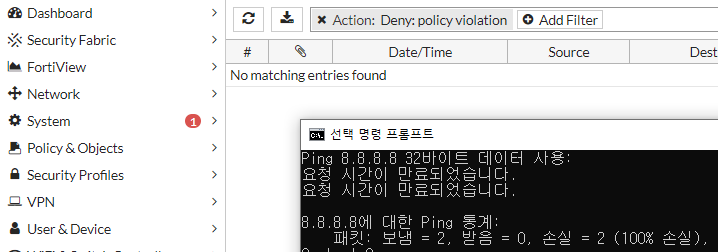

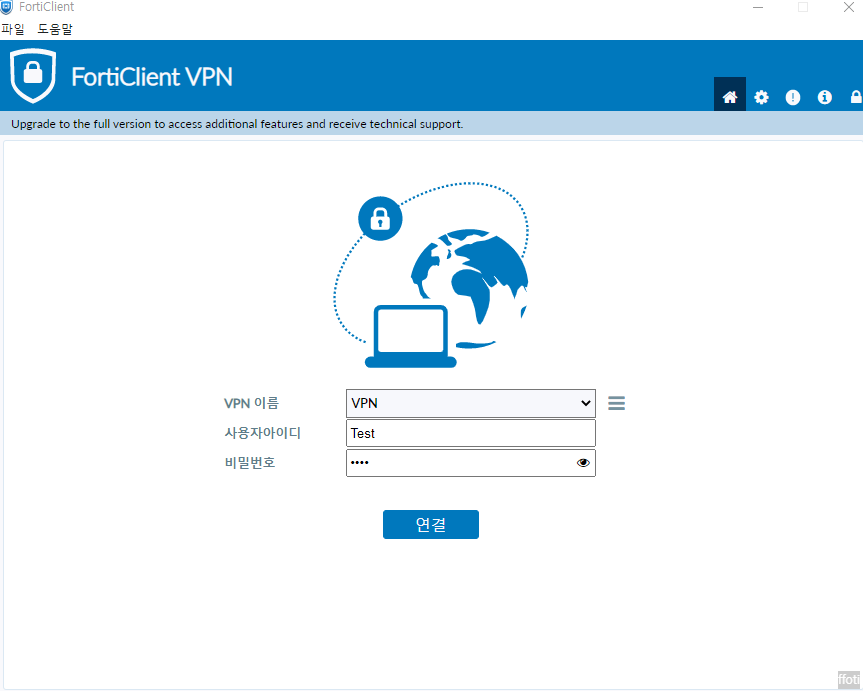

ssl vpn 접속 시도

접속이 실패되고 경고메시지 확인

fortigate에서 mac address를 확인하지 못했다는 log 확인

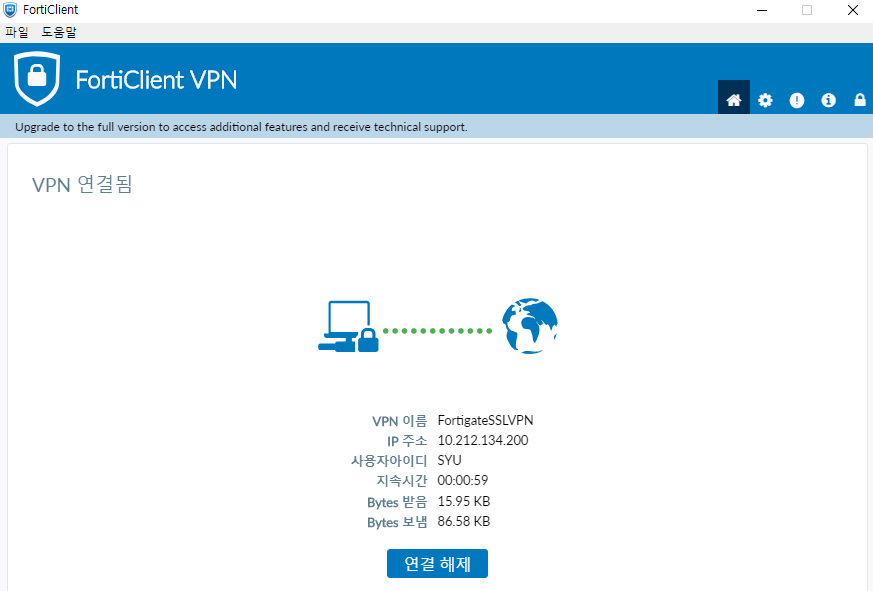

Test PC의 원래 mac address를 입력

ssl vpn 접속 확인

fortigate ssl vpn mac address check 설정 방법

완료

'IT > Fortinet' 카테고리의 다른 글

| fortigate session clear 및 list 확인 방법 (0) | 2022.08.24 |

|---|---|

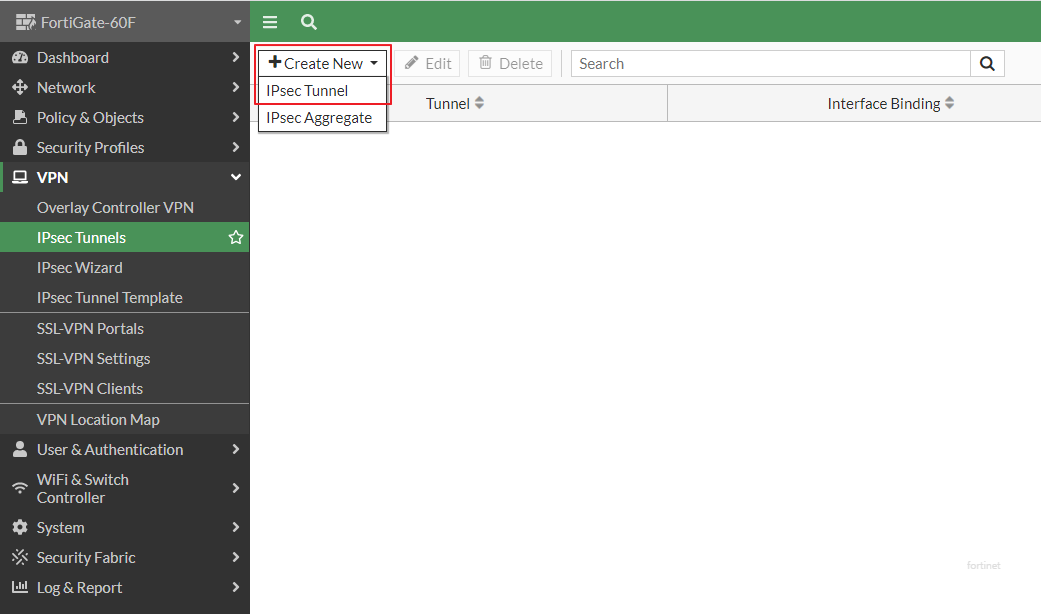

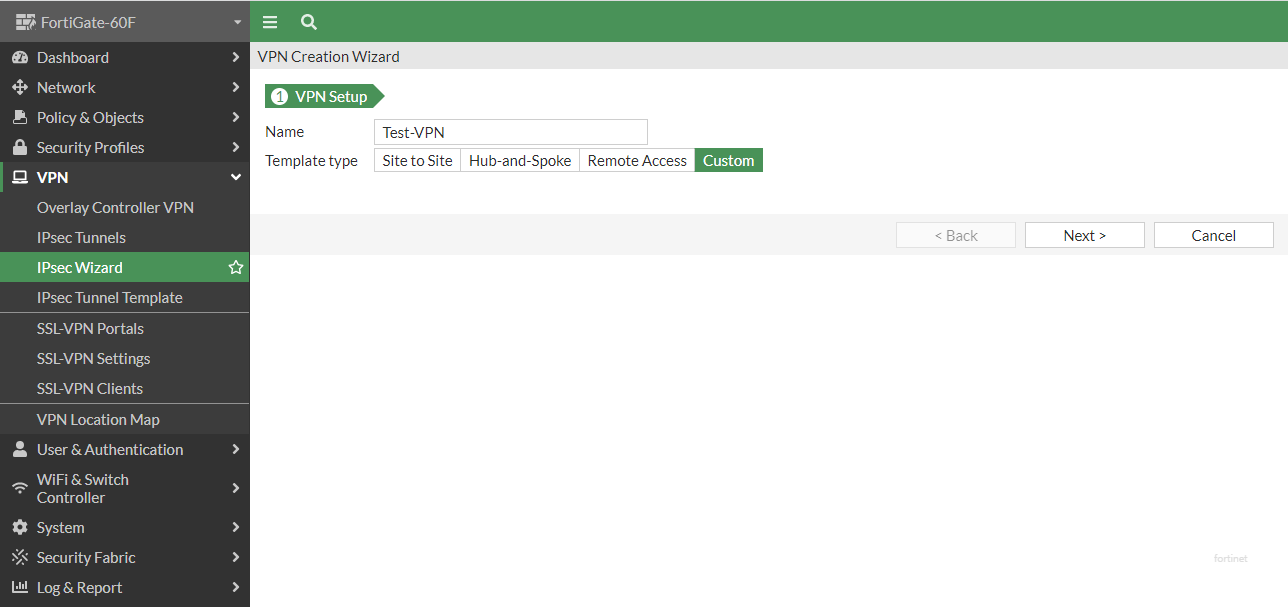

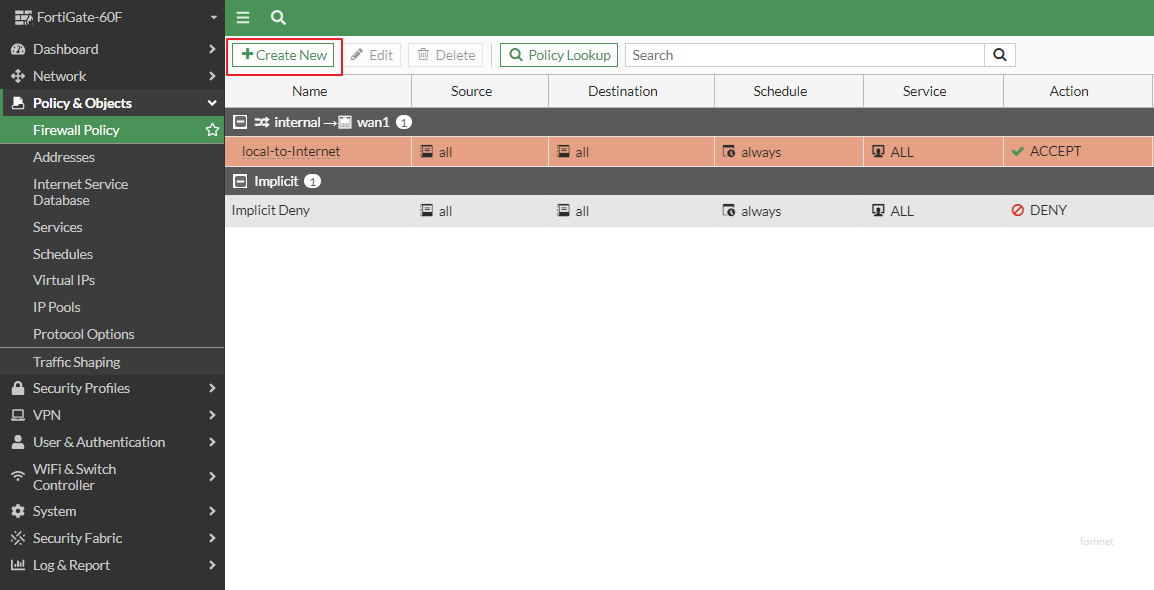

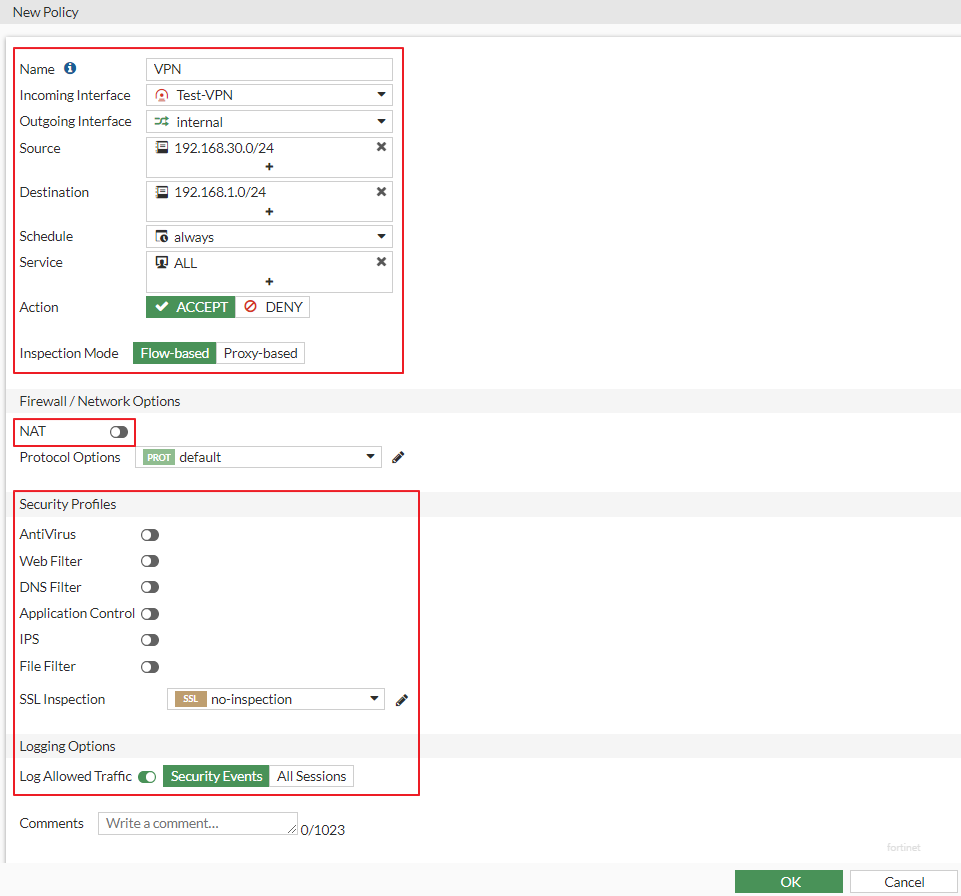

| fortigate dialup ipsec vpn 설정하기 (0) | 2022.08.22 |

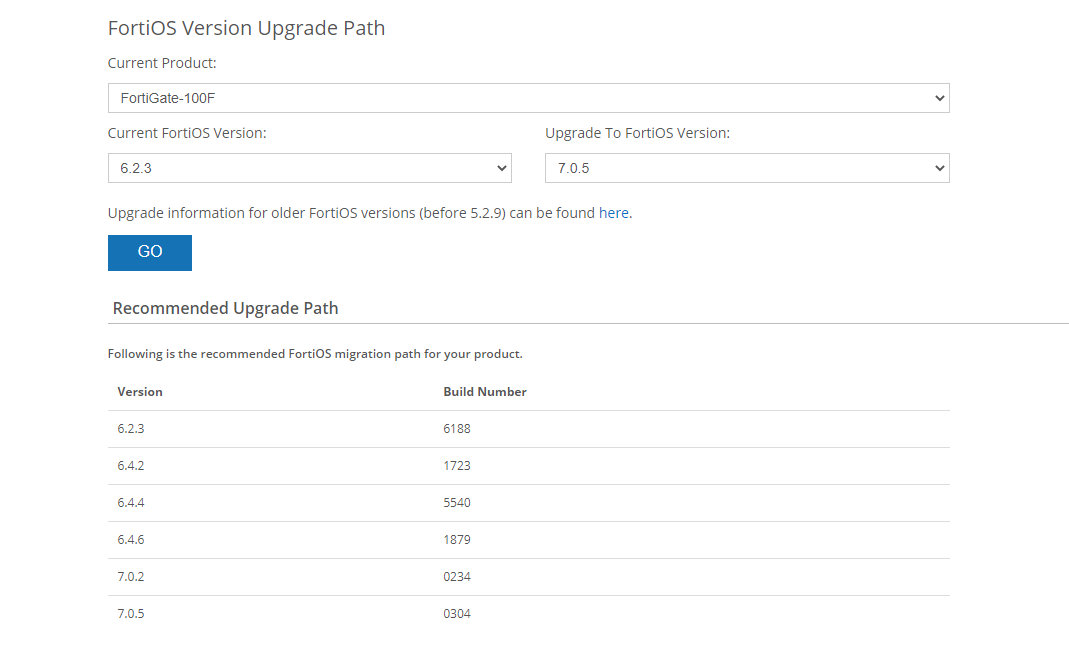

| fortigate firmware upgrade path 확인 (0) | 2022.08.10 |

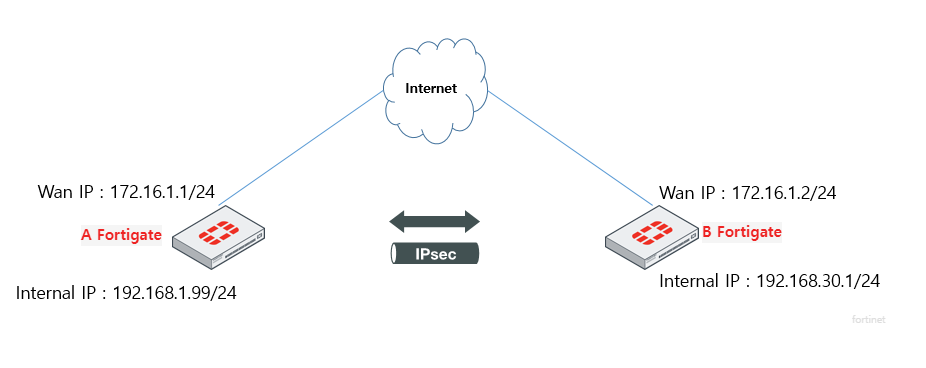

| Fortigate site to site IPsec VPN 설정방법 (0) | 2022.08.02 |

| Forticlient version 7.0.3 host check 기능 변경사항 (0) | 2022.07.27 |