FortiClientEMS에서 FortiGate Webfilter Profile 가져오는 방법

Fortigate에서 사용중인 Webfilter Profile을 FortiClientEMS Profile로 가져와 EMS 정책에 적용

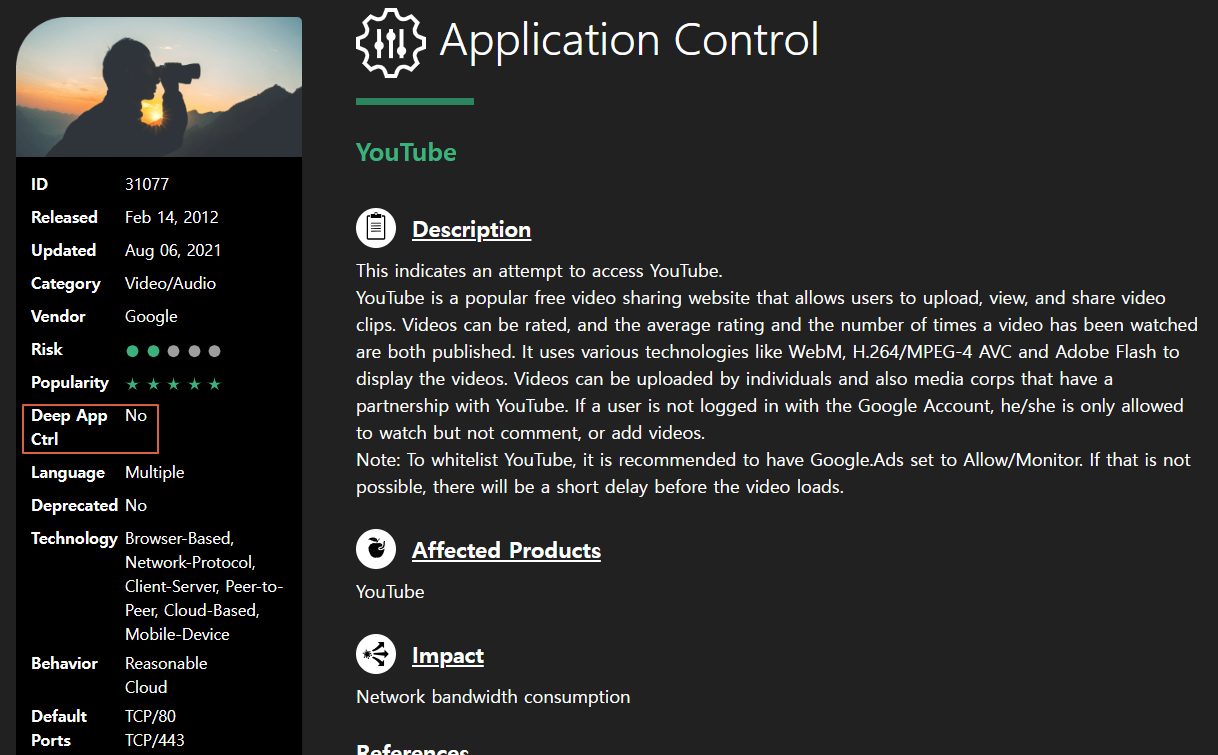

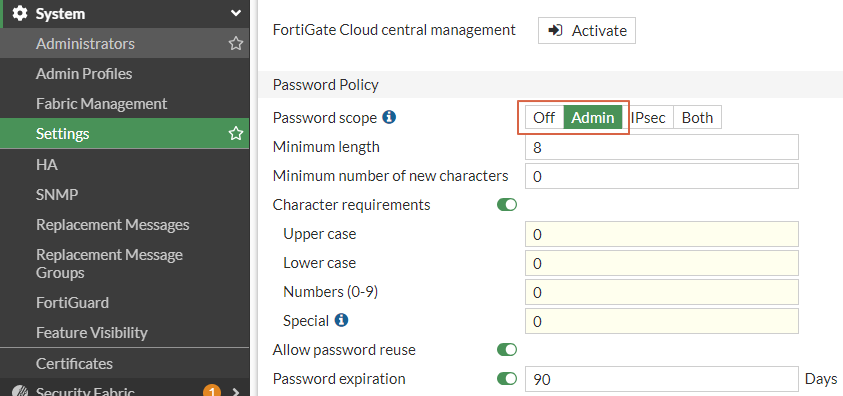

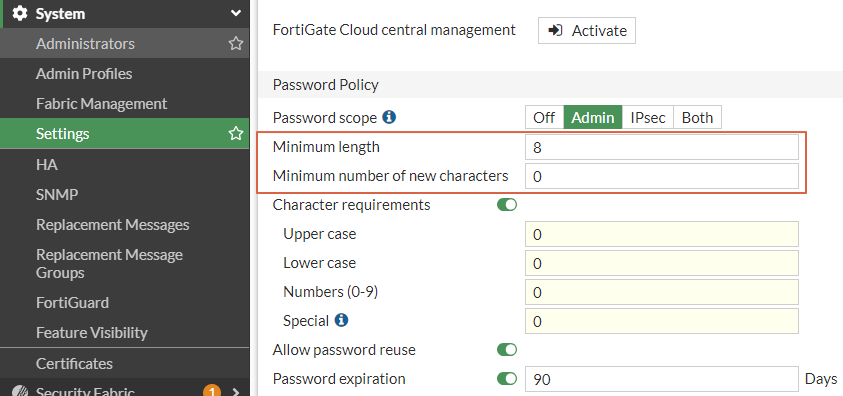

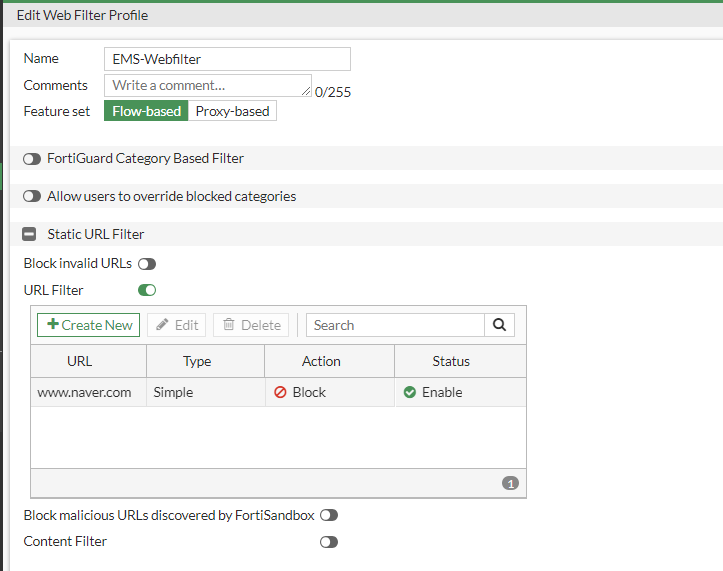

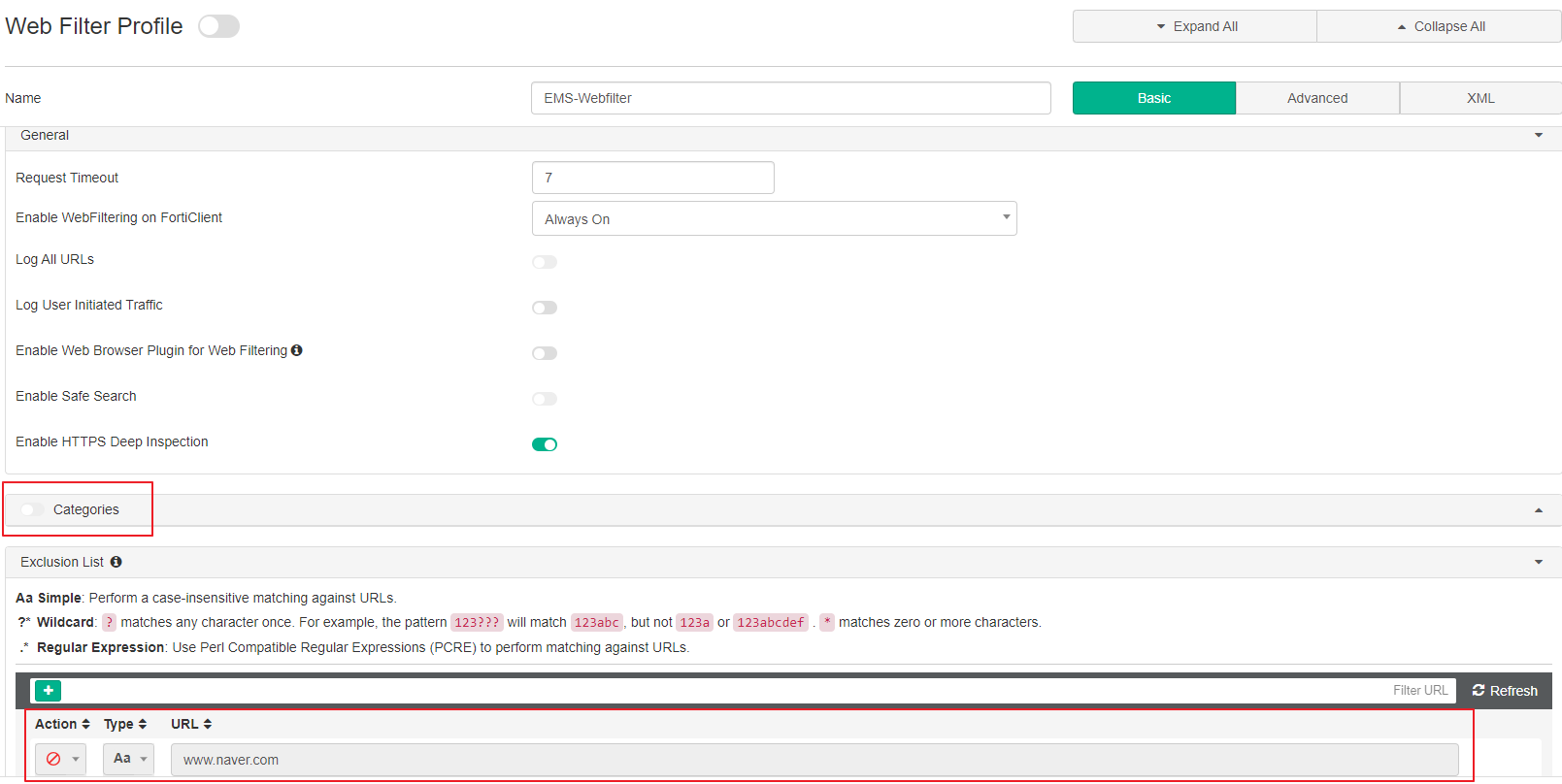

먼저 Fortigate에서 EMS-Webfilter라는 테스트용 Profile을 생성해 줍니다.

FortiGuard Category Based Filter는 비활성화인 상태이고 URL Filter에서 네이버만 Static으로 차단 설정

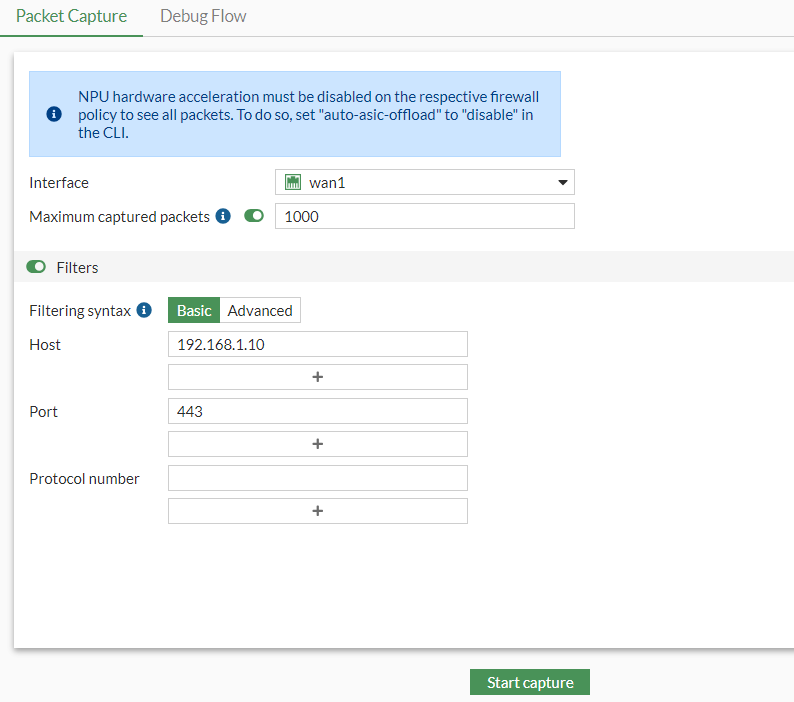

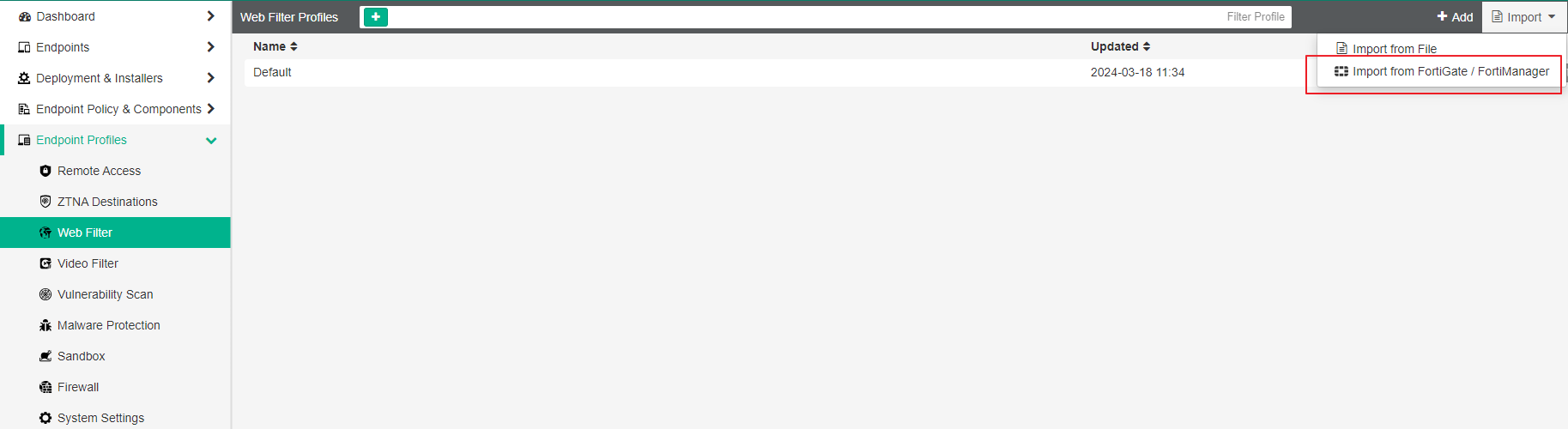

FortiClientEMS GUI > Endpoint Profile > Web Filter 오른쪽 상단의 Import 클릭

Fortigate IP 및 ID/PW 입력

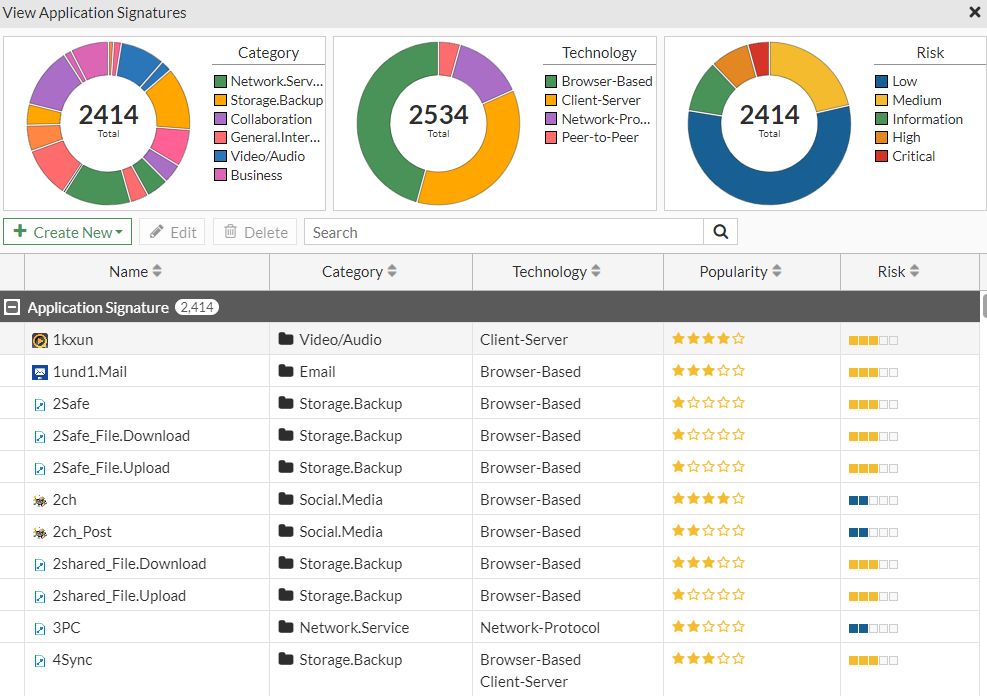

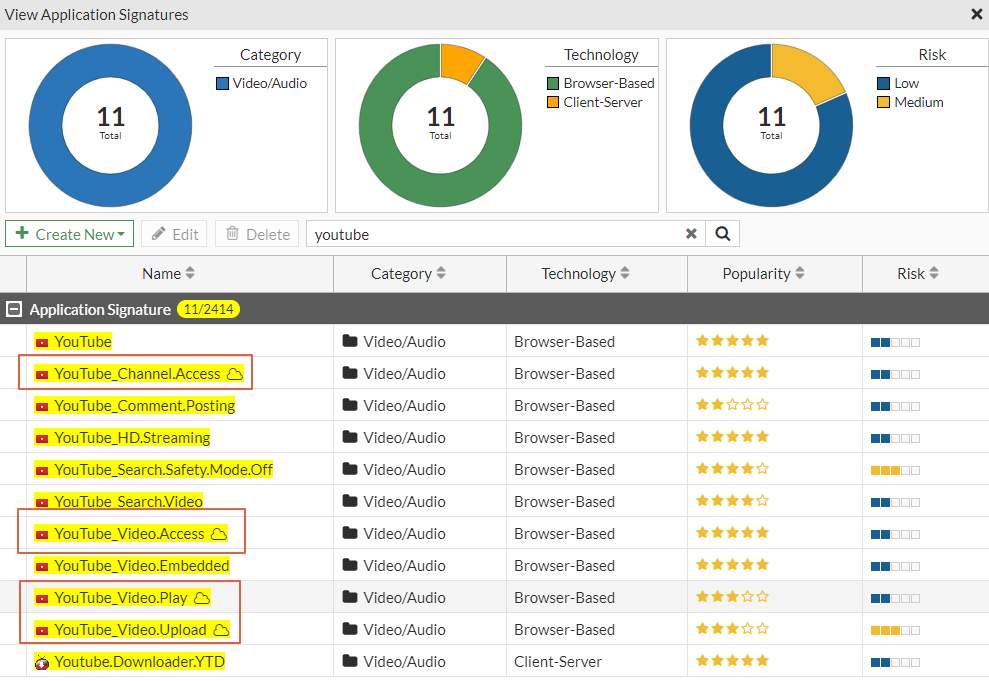

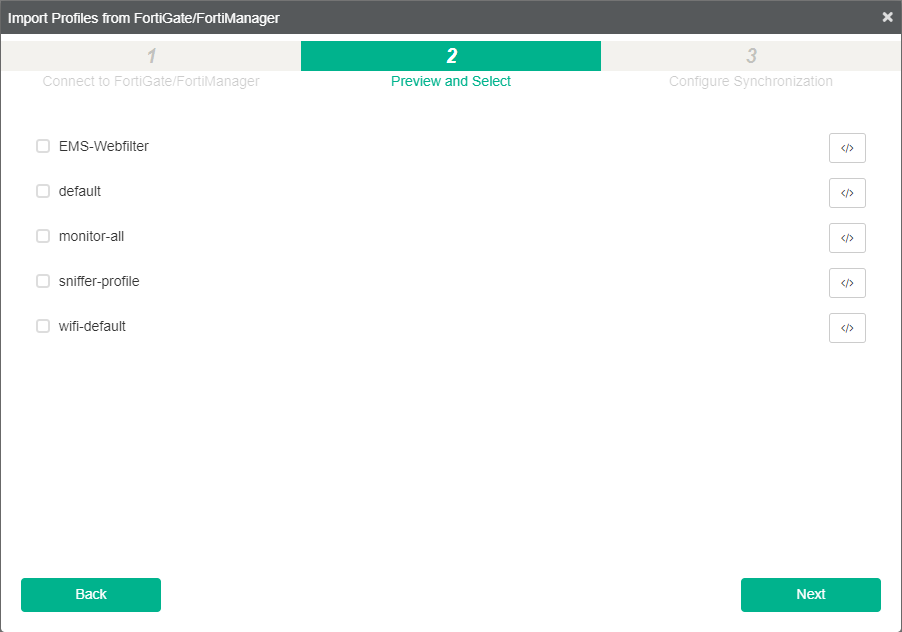

Fortigate WebFilter Profile 리스트

테스트용으로 생성한 EMS-Webfilter 선택

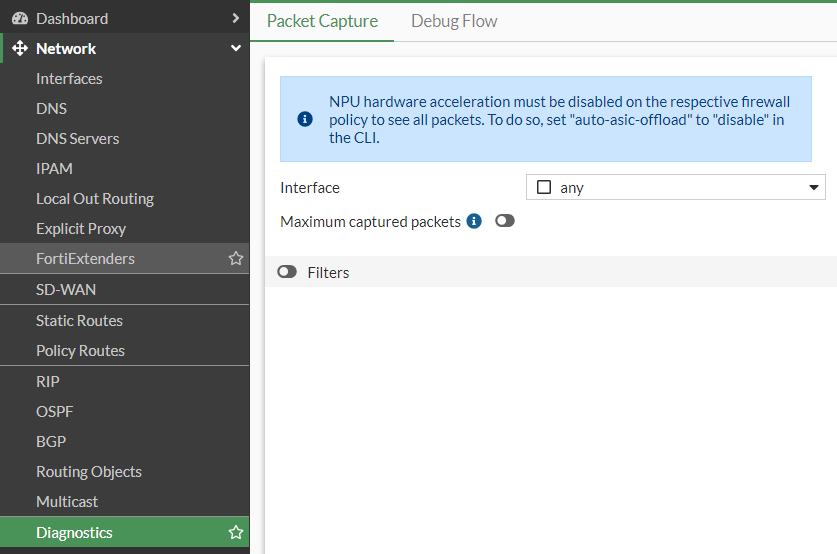

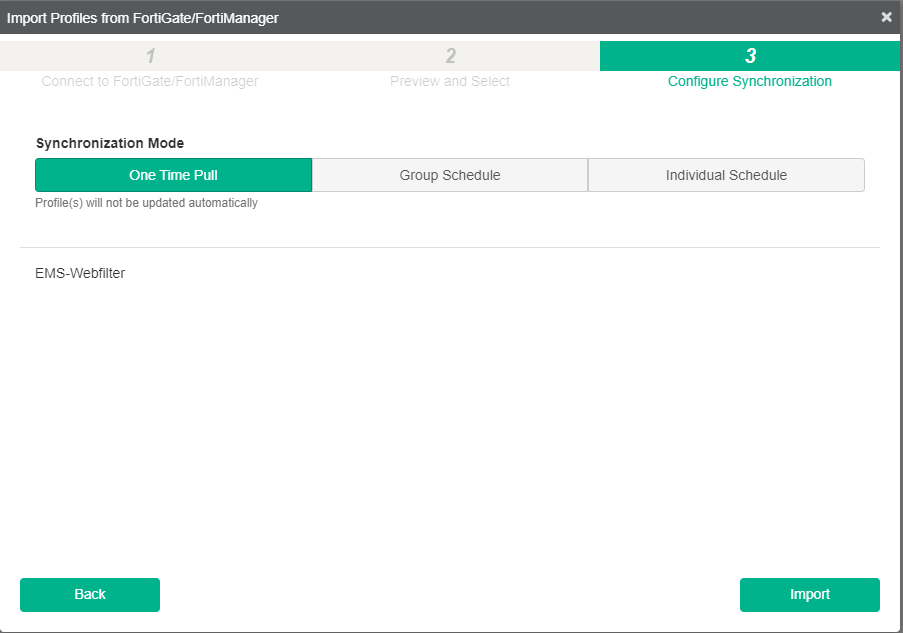

One Time Pull : 일회성 가져오기 / Fortigate WebFilter Profile이 변경되어도 동기화 되지 않음

Group Schedule : n개 이상 Profile 선택 시 선택한 모든 Profile에 대한 일괄 동기화 스케줄 설정

Individual Schedule : n개 이상 Profile 선택 시 선택한 Profile에 대한 개별 동기화 스케줄 설정

저는 One Time Pull로 진행

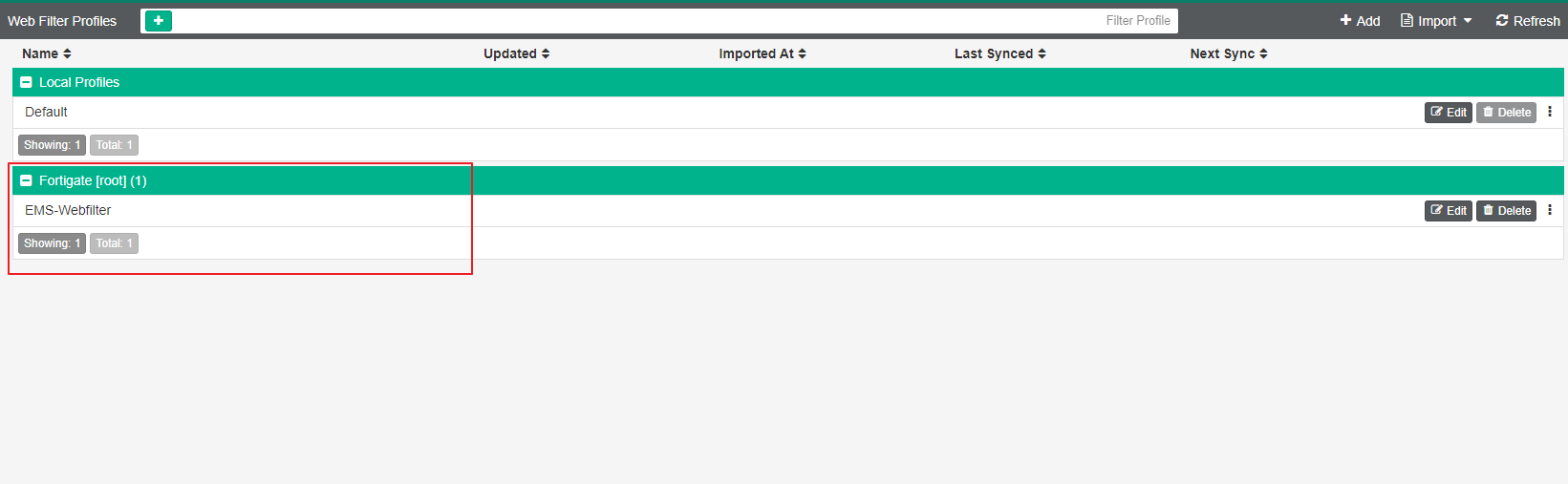

불러온 EMS-Webfilter Profile

Webfilter Profile 설정 확인

Categories base는 비활성화 되어 있고 아래 Static으로 네이버 static 차단 설정 확인

FortiClientEMS에서 FortiGate Webfilter Profile 가져오는 방법

'IT > Fortinet' 카테고리의 다른 글

| Fortigate session filter IP range 조건 설정하는 방법 (1) | 2024.04.26 |

|---|---|

| Fortigate audit trail 설정 (0) | 2024.04.18 |

| ForticlientEMS 인증서 다운로드 방법 / Forticlient EMS Certificate (0) | 2024.03.25 |

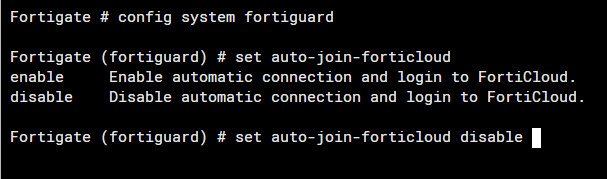

| fortigate Attempted to join FortiCloud log 비활성화 (0) | 2024.02.16 |

| fortigate diagnose hard sysinfo memory 명령어 (0) | 2024.01.24 |