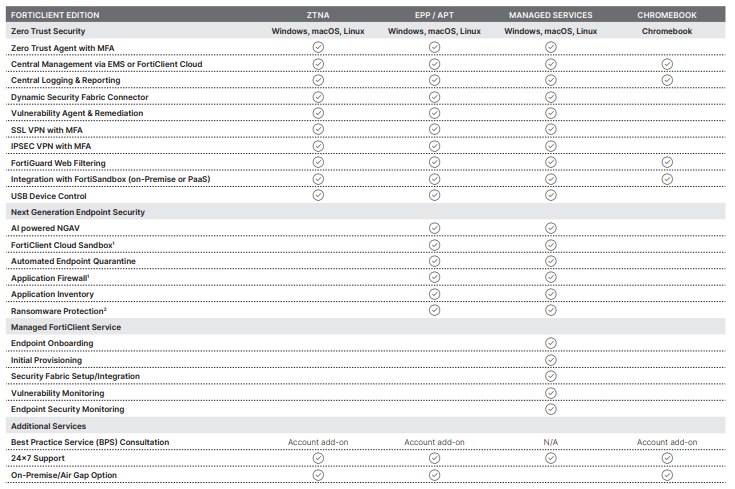

fortigate ssl vpn settings 하기

SSL-VPN이란 원격 즉 외부의 사용자가 VPN 터널을 통해 회사 내부 네트워크에 액세스함

fortigate ssl vpn 설정 단계

1. User 생성

2. SSL VPN Portal 설정

3. SSL VPN Settings 설정

4. SSL VPN 정책 설정

Fortigate OS 6.0대에서 진행했습니다. / 상위 버전에서도 설정 방법은 흡사함

먼저,

1. SSL VPN User 생성하기

fortigate GUI > User & Device

Create New를 눌러 생성하면 되고

저는 SYU라는 계정을 생성하였습니다.

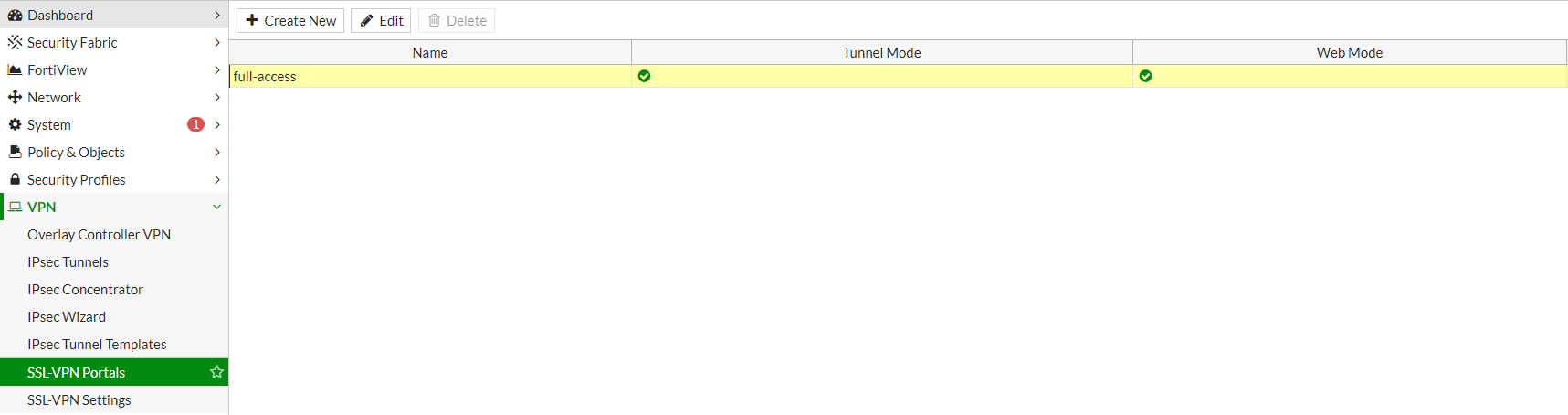

2. SSL VPN Portal 설정

fortigate GUI > VPN > SSL VPN Portals

기존에 생성되어 있는 Portal을 수정하여도 되고 새로 생성해도 됩니다.

저는 생성되어 있는 full-access portal을 수정했습니다.

많이 사용되는 Tunnel Mode로 진행

Portal 설정

Enable Split Tunneling 활성화 및 비활성화

Enable Split Tunneling : 비활성화 시 SSL VPN 접속 후 모든 트래픽은 VPN 터널을 통해 전달되어 내부 네트워크 액세스뿐만이 아니라 인터넷 트래픽까지 터널을 통하기 때문에 인터넷 속도가 느릴 수 있음

Enable Split Tunneling : 활성화 시 Routing Address에 설정 된 내부 네트워크에 액세스하고 인터넷 트래픽은 터널로 전달하지 않음

그 외 웹모드 Host check기능은 따로 올리겠습니다.

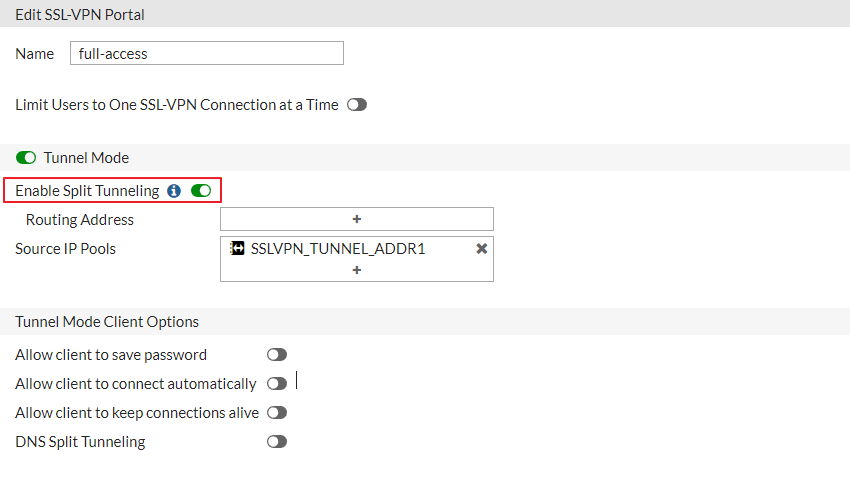

3. SSL VPN Settings 설정

위에서 부터

Listen on Interface는 일반적으로 인터넷 인터페이스를 설정 / SSL VPN 접속 시 인터넷 인터페이스 IP로 접근

Listen Port는 default는 443이지만 > 사용하지 않는 Port 10443으로 변경

fortigate의 GUI 접속 Port도 default 443이기 때문에 둘 중 하나는 변경해줘야 한다

동일하게 설정이 되어 있으면 접속 시 SSL VPN 접속 화면이 열림

Tunnel Mode Client Settings은 SSL VPN 접속 시 사용자가 할당받을 IP / Automatically assign addresses 선택 시 default로 만들어져 있는 SSL VPN IP대역 address 사용하고 Specify custom IP ranges를 선택하여 다른 IP대역을 할당해 줄 수도 있음

Authentication/Portal Mapping은 SSL VPN User가 사용할 Portal 이전에 수정한 full-access 사용

Portal을 여러개 만들어 User 별로 다른 Portal 적용도 가능함

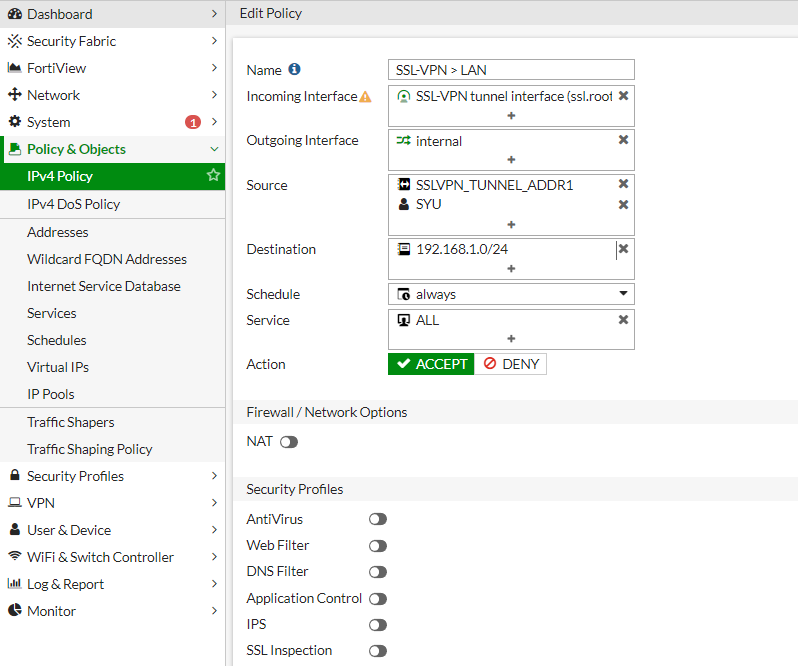

4. SSL VPN 정책 설정 ( Split Tunneling 활성화 시 )

마지막 정책 설정

Incoming Interface : SSL-VPN tunnel interface

Outgoing Interface : internal / 내부 네트워크 인터페이스 설정하면 된다.

Source : default로 생성되어 있는SSL VPN IP 대역 그리고 SYU User / 테스트기 때문에 SYU User 하나만 적용 Group 및 다수 User도 적용이 가능

Destination : 내부 네트워크 IP 대역 객체

Schedule : always / 예를 들어 정책 스케쥴링을 통해 특정 시간에만 SSL VPN이 접속가능하게 설정 가능

Service : ALL

내부 네트워크 액세스 이기 때문에 NAT는 활성화하지 않아도 된다.

5. SSL VPN 정책 설정 ( Split Tunneling 비활성화 시 )

Split Tunneling 비활성화 시 모든 트래픽이 터널을 통하기 때문에 인터넷 액세스 정책도 만들어줘야 한다.

4번의 설정에서 Outgoing Interface는 인터넷 인터페이스(wan1), Destination 부분을 all 그리고 NAT를 활성화 시켜주면 됨

끝

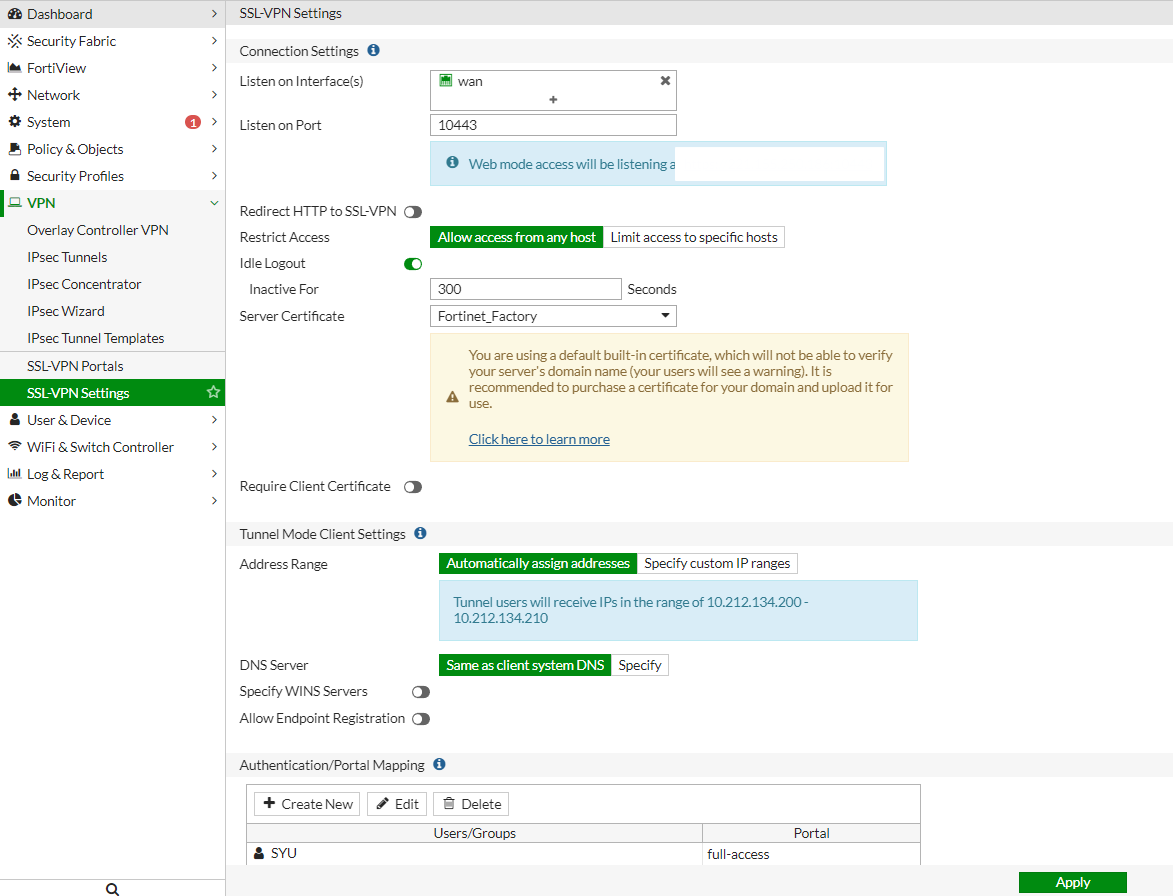

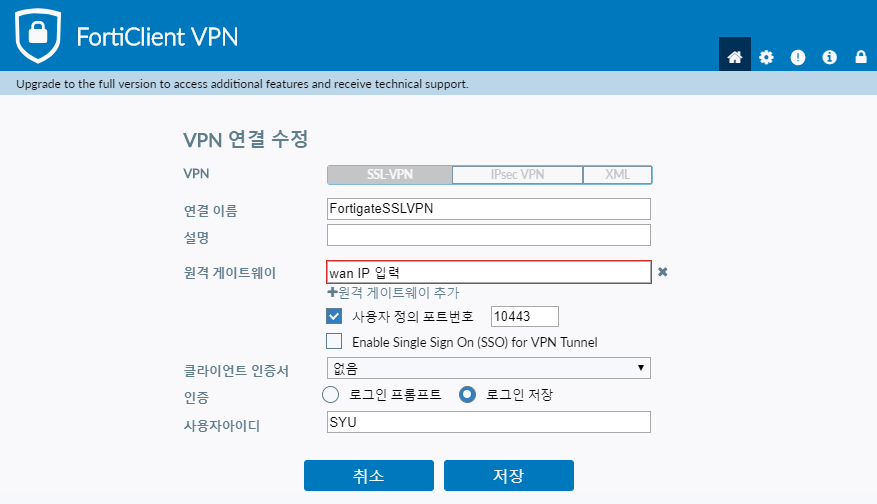

설정이 끝나고 Forticlient로 SSL-VPN 접속 시도

원격 게이트웨이에는 SSL VPN Settings 부분에 지정해준 인터넷 인터페이스의 IP 입력

사용자 정의 포트번호도 10443으로 변경

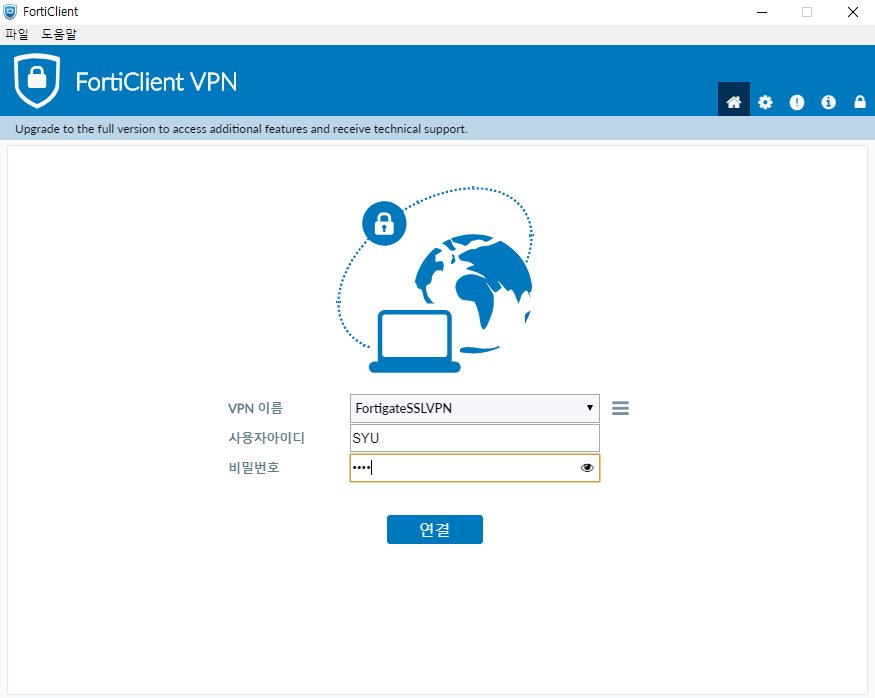

비밀번호 입력 후 연결

보안 경고 > 예 클릭

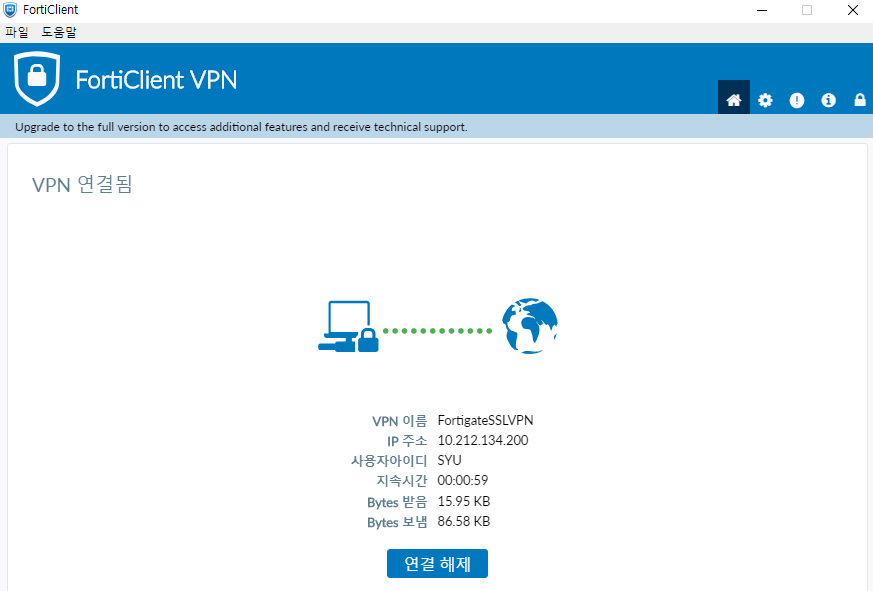

SSL VPN 연결이 되면 내부 네트워크와 통신을 확인해보면 된다.

참고사항은.

fortigate SSL VPN 설정 방법 포스팅은...

SSL-VPN Tunnel Mode 아주 기본적인 설정입니다.^^

'IT > Fortinet' 카테고리의 다른 글

| Forticlient version 7.0.3 host check 기능 변경사항 (0) | 2022.07.27 |

|---|---|

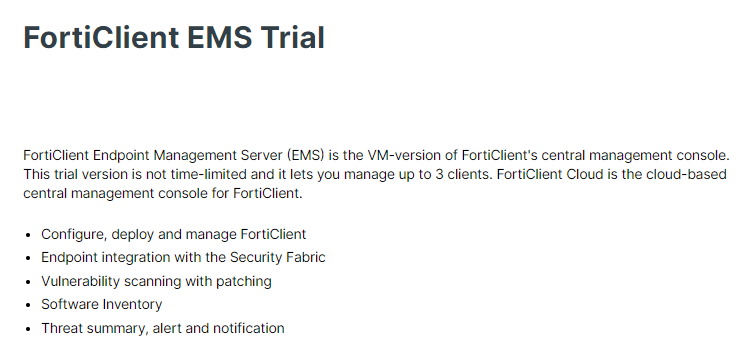

| fortianalyzer 및 fortimanager trial license (0) | 2022.06.17 |

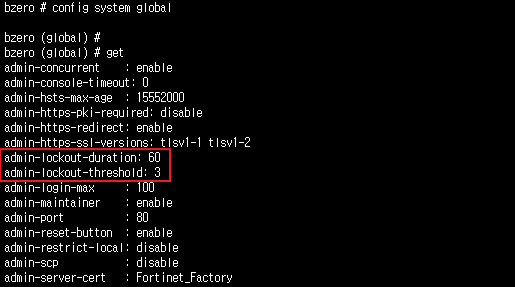

| fortigate login fail count setting / 로그인 실패 시 잠금시간 및 실패횟수 설정 (0) | 2022.05.30 |

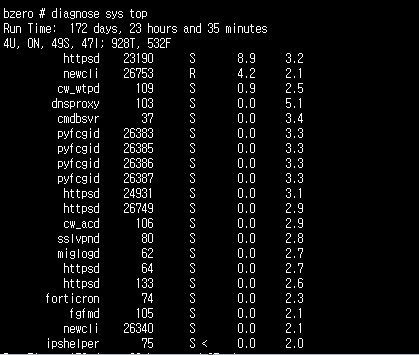

| fortigate process list 확인하기 (0) | 2022.03.19 |

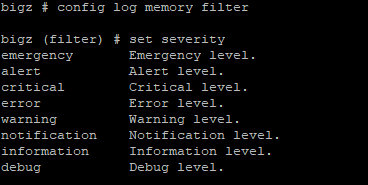

| Fortigate log filter 특정 로그 예외 처리하는 방법 (0) | 2022.03.16 |